Daten 6-mal schneller als ETL-Tools sortieren, verbinden, aggregieren und laden! Wenn Sie ein besseres Tool zur Datenumwandlung benötigen, sollten Sie sich folgende Fragen stellen: Können Sie große Datenmengen transformieren, ohne Ihre Datenbank zu nutzen oder Ihre IT-Infrastruktur zu ändern, z. B. ohne Hadoop, NoSQL oder ein ELT-Tool? Können Sie mehrere […]

Firma JET-Software

Die One-Stop-, Full Stack Datenlösung-Plattform aus einer Hand! IRI Voracity – die umfassende Datenmanagement-Lösung, auf die du gewartet hast. Eine einzige, intuitive und preisgünstige Plattform, die auf Eclipse™ basiert, für: Data Discovery (Profiling, Klassifizierung, ERDs, Dark Data) Datenintegration (ETL, CDC, SCD, TDM) Datenmigration (Dateien, DBs, Datentypen, Datensatzlayouts) Data Governance (Maskieren, […]

Echtzeit-Datensicherheit: In früheren Artikeln wurde die statische Datenmaskierung neuer Datenbankdaten mithilfe der /INCLUDE-Logik oder der /QUERY-Syntax in geplanten IRI FieldShield-Job-Skripten beschrieben. Diese Methoden erforderten Änderungen der Spaltenwerte, um Aktualisierungen zu erkennen. Dieser Artikel stellt eine neue, passive Methode vor, die FieldShield-Maskierungsfunktionen basierend auf SQL-Ereignissen in Echtzeit auslöst. Diese Methode ermöglicht […]

Sensible Daten in Elasticsearch schützen: Eine umfassende Sicherheitslösung! Elasticsearch, eine auf Java basierende Suchmaschine mit HTTP-Schnittstelle, speichert Daten in JSON-Dokumenten ohne festes Schema. Diese Datenbanken sind jedoch häufig Ziel kostspieliger Datenschutzverletzungen. Durch die Maskierung persönlich identifizierbarer Informationen (PII) und anderer sensibler Daten können solche Vorfälle vermieden werden. Die preisgekrönte Sicherheitssoftware […]

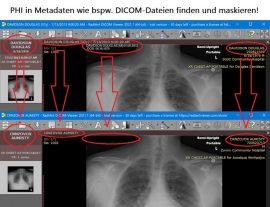

Ein globaler Standard zur Verwaltung medizinischer Bilddaten: DICOM (Digital Imaging and Communications in Medicine) ist ein weltweit verbreiteter Standard zur Kommunikation und Verwaltung medizinischer Bilddaten. Mit Hunderttausenden von Bildgebungsgeräten, die im Einsatz sind, und Milliarden von DICOM-Bildern, die in der klinischen Versorgung verwendet werden, spielt DICOM eine zentrale Rolle im […]

Big Data Management seit 1978: Sybase war in den 1990er und 2000er Jahren ein äußerst beliebtes Softwareunternehmen, das sich auf Lösungen zur Verwaltung und Analyse großer Datenmengen in relationalen Datenbanken spezialisierte. Im Jahr 2010 wurde Sybase von SAP übernommen und bis 2012 als Tochtergesellschaft betrieben, bevor es vollständig in das […]

Verbesserung der Datenqualität: Wussten Sie, dass von den jährlich generierten Geschäftskontakten 45 % aufgrund von Problemen wie doppelten Daten, ungültiger Formatierung, fehlgeschlagener E-Mail-Validierung und fehlenden Feldern aussortiert werden müssen? Diese Statistik verdeutlicht die negativen Auswirkungen schlechter Datenqualität, die zu verpassten Chancen und ineffizientem Ressourceneinsatz führen können. IRI Voracity bietet fortschrittliche […]

Warum ist eine leistungsfähige Sortierung für die Big Data Verwaltung unerlässlich? Datenintegrationsgeschwindigkeit: Sortieren ist eine Kernfunktion bei ETL-Jobs, die Daten in Index-, Berichts- oder Lade-Reihenfolge bringt. Es bildet auch die Grundlage für effiziente Join- und Aggregations-Jobs; sie profitieren von sortierten Daten. Integrierte Filterfunktionen reduzieren auch den Datenumfang und damit den […]

Effiziente Datenvorbereitung und -visualisierung in Datadog für umfassende Analysen: Datadog bietet eine umfassende Lösung für die Überwachung und Analyse von Anwendungen jeder Größe. Mit KI-gestützten Funktionen ermöglicht es Einblicke in die Front- und Back-End-Infrastruktur verschiedener Dienste, um kleinste Anomalien zu erkennen und Benachrichtigungen zu senden. Die Plattform kann lokal oder […]

Gezielte Datenübertragung und Datenreplikation: Change Data Caputre (kurz CDC) leitet Rohdaten von Produktivsystemen zu Analyseanwendungen um, um diese zu entlasten und Echtzeitdaten bereitzustellen. Dabei werden ETL-Prozesse und Metadaten verwendet, um Daten zu filtern, zu transformieren und zu laden, sowie automatisierte Abläufe sicherzustellen. CDC bietet verschiedene Erfassungs- und Bereitstellungsmethoden, um die […]