Weltweites Datenleck: Datenpanne beim Cloud-Anbieter Snowflake! Snowflake, ein Anbieter für cloudbasierte Datenspeicher, ist Ziel systematischer Angriffe geworden, bei denen Kundendaten gestohlen und im Darknet zum Verkauf angeboten wurden. Die Angriffe sind auf mittels Infostealer-Malware gestohlene Zugangsdaten zurückzuführen, die Hacker auf dem Schwarzmarkt erwarben. Betroffen sind insbesondere Kunden, die keine […]

Firma JET-Software

Metadaten-Management: Metadaten sind Daten, die Informationen über andere Daten liefern. Sie helfen dabei, Daten effizient zu beschreiben, zu verwalten und abzurufen. Hier sind einige verschiedene Arten von Metadaten: Beschreibende Metadaten: Liefern Details über den Inhalt einer Ressource, um bei der Identifizierung und Auffindung von Ressourcen zu helfen. Beispiele: Dateiname, Datenbankschema […]

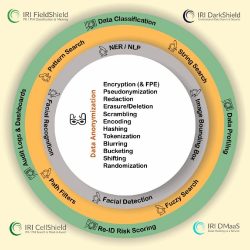

Erstmals veröffentlicht im Jahr 2011, hilft das IRI FieldShield Datenmaskierungstool dabei, personenbezogene Daten (PII) oder andere sensible Daten in strukturierten relationalen Datenbankquellen (RDB) zu klassifizieren, zu finden und zu anonymisieren. FieldShield unterstützt auch fixed und delimited Dateien, Flat XML- und JSON-Dateien, Excel- und ASN.1-CDR-Dateien. IRI DarkShield unterstützt ebenfalls relationale Datenbanken […]

Verwendung von TLS-Verschlüsselung: Oracle bietet viele Möglichkeiten, Clients mit dem Datenbankserver zu verbinden. Dieser Artikel erklärt einige wichtige damit zusammenhängende Konzepte, die erforderlichen Dateien zum Herunterladen für TLS-Verbindungen und Links zu einem Video-Tutorial zur Einrichtung von Oracle für die Verwendung mit IRI-Software über TLS. Um sowohl JDBC als auch ODBC […]

Effiziente Datenvorbereitung für TIBCO Spotfire: IRI CoSort bietet eine schnelle, einfache und kosteneffiziente Lösung zur effizienten Aufbereitung großer Datenmengen für TIBCO Spotfire®. TIBCO Spotfire Analytics ist ein leistungsstarkes BI-Tool und bietet benutzerfreundliche Dashboards mit speicherinterner Datenverarbeitung und ausgefeilter prädiktiver Analyse, stößt jedoch bei der Integration großer Datenmengen und der Verarbeitung […]

Auffinden und Verschleiern sensibler Daten: IRI DarkShield ist ein leistungsstarkes Tool zur Datenmaskierung, das sensible Informationen in halbstrukturierten und unstrukturierten Dateien sowie Datenbanken aufspürt und anonymisiert. Es bietet zwei robuste Remote Procedure Call (RPC) APIs: die DarkShield Base API und die DarkShield Files API. Diese APIs ermöglichen die Identifizierung und […]

Testdateien mit realistischen Daten für die vier gängigsten Dateiformate: Trennzeichen-Dateien (CSV, TSV, etc.): Ein einfaches Dateiformat, das verwendet wird, um tabellarische Daten zu speichern, ähnlich wie in einer Tabellenkalkulation oder Datenbanktabelle. Die Daten sind in Zeilen organisiert, wobei jede Zeile Felder enthält, die durch Trennzeichen wie Kommas, Tabs, Semikolons oder […]

Fortschrittliche Datenbank- und Dateissicherheit: Vor fünf Jahren wurde IRI DarkShield von DBTA als Trendsetter-Produkt anerkannt, kurz nach seiner Markteinführung. Heute, im Jahr 2024, hat DarkShield Version 5 erreicht und setzt weiterhin Maßstäbe in der Datenbank- und Dateisicherheit. Dies gelingt durch die Erweiterung der Suchmethoden, Datenmaskierungs- und Synthesefunktionen, Jobdesign- und Überwachungsoptionen […]

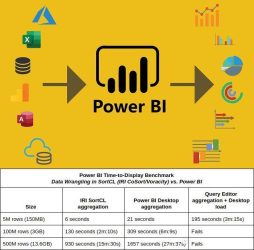

Schnellere Datenvorbereitung für Power BI: Herausforderungen im Big Data Management, wie das Sortieren, Verbinden, Aggregieren und Laden von Daten, sind nach wie vor teuer und leistungseinflussend. Sicherheitsfunktionen und Leistungsdiagnosen erfordern viel Zeit und können andere Benutzer beeinträchtigen. IRI-Software löst diese Probleme kostengünstig durch Funktionen wie Datenermittlung, Datenmigration, Reorganisation und Maskierung […]

Datenmaskierung: Klassifizieren, Lokalisieren, De-Identifizieren und Nachweisen! Ungesicherte Daten können Ihrem Unternehmen erheblichen Schaden zufügen und hohe Bußgelder nach sich ziehen. Datenmaskierung bietet hier eine Lösung. Die preisgekrönte, datenzentrische Sicherheitssoftware von IRI hat sich in verschiedenen Umgebungen bewährt, um Datenschutzverstöße zu verhindern, Datenschutzgesetze einzuhalten und Testdaten zu schützen. Mit den "IRI […]