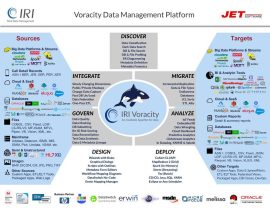

Breite Branchenakzeptanz und führende Technologiepartnerschaften: IRI Voracity bewältigt komplexe Datenverarbeitungen! Das Unternehmen IRI Inc. beschleunigt seit 1978 die Datenverarbeitung mit Kunden in allen Bereichen wie bspw. Bankwesen, Regierung, Gesundheitswesen, Telekommunikation, Einzelhandel und Energie. IRI zeichnet sich in Situationen aus, in denen komplexe Datenverarbeitungen im erforderlich sind, und/oder PII in mehreren […]

Firma JET-Software

Gezielte Datenübertragung und Replikation: Change Data Capture (CDC) leitet Rohdaten von Produktivsystemen zu Analyseanwendungen, um sie zu entlasten und Echtzeitinformationen bereitzustellen. Mithilfe von ETL-Prozessen und Metadaten werden Daten gefiltert, transformiert und geladen, während automatisierte Abläufe die Effizienz sichern. CDC bietet verschiedene Methoden zur Erfassung und Bereitstellung, um die Zuverlässigkeit der […]

Hören Sie auf, mit Produktionsdaten zu testen! IRI RowGen liefert realistische und referenziell korrekte Testdaten ohne Datenschutzbedenken. Es baut schnell große Mengen komplexer Testdaten auf, indem es Ihre Produktionsdaten nachahmt, ohne deren Attribute oder Datenschutz zu beeinträchtigen. Entdecken Sie IRI RowGen für sichere, intelligente Testdaten in On-Premise- und Cloud-Umgebungen – […]

Datenbereinigung, auch als Data Cleaning oder Scrubbing bezeichnet, ist der Prozess, bei dem Fehler, Unstimmigkeiten und unvollständige Informationen in Datensätzen erkannt und korrigiert werden. Zu den Schritten gehören das Aufspüren und Beheben von Fehlern wie fehlende Werte oder Duplikate, das Standardisieren von Formaten, die Überprüfung der Daten auf Logik und […]

Vorbereitung und Schutz von Daten für KI: In diesem Artikel werden potenzielle Anwendungsbereiche der Datenbereinigungs- und Maskierungslösungen von IRI Voracity vorgestellt, um die Qualität und Anonymität von KI-Modellen zu verbessern. Besonders geeignet sind diese Lösungen für Anwendungsfälle mit reaktiven Maschinen und KI-Modellen mit begrenztem Speicher, die sicherere und hochwertigere Daten […]

Effizienz und Flexibilität bei der Verarbeitung großer Datensätze: Die native Sortierfunktion von Software AG Natural bietet möglicherweise nicht die gewünschte Effizienz beim Sortieren großer Datensätze. Zudem wird eine kostengünstige und praktische Lösung benötigt, um große Dateien zu verarbeiten, Berichte zu erstellen und Daten zwischen Natural und anderen Anwendungen auszutauschen. Auch […]

Erzeugen einer Teilmenge von Daten: Mit Database Subsetting können Sie vermeiden, teure und risikobehaftete vollständige Kopien großer Datenbanken für Entwicklung, Tests und Schulungen bereitzustellen, indem kleinere, relevante Ausschnitte erstellt werden. Dieser Prozess beinhaltet das Erstellen einer präzisen, verkleinerten Kopie einer größeren Datenbank durch echte Tabellenauszüge. Diese Teilmengen reduzieren Kosten und […]

Herausforderungen der Datenmigration erfolgreich meistern! Hier sind vier häufige Hürden, denen sich Unternehmen während der Datenmigration stellen müssen: Dateninkompatibilität und Datenkorruption: Wenn Unterschiede in Datenstrukturen, Formaten und Codierungen zwischen alten und neuen Systemen nicht berücksichtigt werden, kann es zu Datenfehlern oder gar Korruption kommen. Risiko von Datenverlusten: Datenverluste können durch […]

Sind die Daten in Excel-Tabellen wirklich sicher vor Verstößen? Der Schutz sensibler Daten in lokal gehosteten oder cloudbasierten Tabellenkalkulationen ist von entscheidender Bedeutung. Hier sind vier wichtige Schritte, um diese Daten zu sichern: Datenerkennung durchführen: Scannen Sie alle .XLS/X-Dateien nach klassifizierten Daten wie Sozialversicherungsnummern, Kreditkarten- und Telefonnummern sowie anderen personenbezogenen […]

Steigern Sie die Effizienz Ihrer Snowflake-Prozesse: Mit den IRI-Lösungen erhalten Sie flexible Tools für Datenintegration, -bereinigung, -migration und -replikation, die eine schnelle und kostengünstige Datenverwaltung ermöglichen. Für eine verbesserte Datenqualität empfiehlt sich der Einsatz von IRI CoSort zur Vorsortierung von Flat-Files, um die Leistung von Clustering und Abfragen zu optimieren. IRI […]

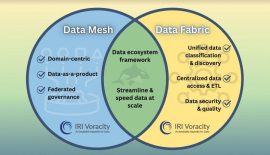

Data Fabric und Data Mesh

Data Fabric und Data Mesh