Data Subsetting: Erzeugen einer Teilmenge von Daten! Database Subsetting ermöglicht es, kostspielige und risikoreiche vollständige Kopien großer Datenbanken für Entwicklung, Tests und Schulungen zu vermeiden, indem kleinere, relevante Ausschnitte erstellt werden. Der Prozess des Datenbank-Subsettings beinhaltet die Erstellung einer kleineren, präzisen Kopie einer größeren Datenbank mittels echter Tabellenauszüge. Diese […]

Firma JET-Software

Seit 45 Jahren Pionier im Bereich Big Data Management und datenzentrierter Sicherheit: Die Lösung IRI DarkShield für die Suche und Maskierung von personenbezogenen Informationen (PII) und anderen sensiblen Daten in strukturierten, halbstrukturierten und unstrukturierten Quellen vor Ort und in der Cloud. DarkShield V5 erweitert die Ende 2020 angekündigten Funktionen von […]

Echtzeit-Datensicherheit: Frühere Artikel erläuterten die statische Datenmaskierung neuer Datenbankdaten mithilfe der /INCLUDE-Logik oder der /QUERY-Syntax in geplanten IRI FieldShield-Job-Skripten, die jedoch Spaltenwertänderungen erforderten, um Aktualisierungen zu identifizieren. Dieser Beitrag präsentiert eine integrierte Methode zur passiven Auslösung von FieldShield-Maskierungsfunktionen auf Basis von SQL-Ereignissen, wodurch eine Echtzeit-Maskierung von Daten ermöglicht wird. Es […]

Effizientes Testdatenmanagement: IRI Voracity bietet eine ganzheitliche Lösung für das Testdatenmanagement (TDM) durch die Integration von Funktionen zur Entdeckung, Klassifizierung und Maskierung sensibler Daten. Die Plattform ermöglicht eine präzise Datenprofilierung und effektives TDM mit verschiedenen Entdeckungsmethoden wie Musterabgleich, benannten Entitäten und Wörterbuchabgleich. Es bietet nicht nur TDM-relevante Funktionen wie Daten-Subsetting […]

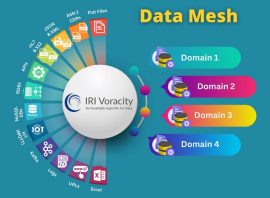

Data Mesh: Die Einführung eines Data Mesh-Ansatzes begegnet der wachsenden Kluft zwischen Unternehmen, die ihre datengesteuerten Fähigkeiten verbessern möchten, und den tatsächlichen Daten in ihren Geschäftseinheiten. Engpässe, Silos und organisatorische Hierarchien behindern den benötigten Zugang und die Fähigkeiten. Die Cloud bietet keine Lösung. Unternehmen sehen in Data Mesh eine effektive […]

Effizientes Big Data Management: In diesem Artikel wird ausführlich erläutert, wie Vertica-Datenquellen gezielt erreicht werden können, indem die IRI Voracity Datenmanagement-Plattform und ihre Ökosystemprodukte verwendet werden. Diese Plattform umfasst verschiedene IRI-Tools, darunter: IRI CoSort: Für die schnellste Big-Data-Manipulation seit 1978. IRI NextForm: Für Datenmigration und -formatierung. IRI FieldShield: Zur Datenmaskierung […]

End-to-End Datenverarbeitung von Microsoft Access: Allein IRI Voracity® bietet die Möglichkeit, eine umfangreiche Bandbreite und Menge an Daten in einer einzigen kostengünstigen Eclipse™-Konsole zu verarbeiten und zu verwalten! Nutzen Sie diese Plattform, um Daten schnell und zuverlässig aus verschiedensten Quellen zu entdecken, zu integrieren, zu migrieren, zu verwalten und zu […]

Wechseln von Anwendungen, Hardwareplattformen und Datenbankanbietern: Datenreplikation, Datenföderation und Bericht! IRI NextForm ist das neueste Produkt im Bereich Datenmanagement, das von IRI in Eclipse unterstützt wird. Als Weiterentwicklung SortCL-Programm in IRI CoSort handelt es sich bei IRI NextForm um eine Software für Datenmigration und -formatierung. Sie ermöglicht die Konvertierung und […]

Einhaltung von Datenschutzvorschriften zum Schutz personenbezogener Daten: Datenschutzkonformität, insbesondere im Kontext der EU-DSGVO, ist von großer Bedeutung, da Verstöße mit erheblichen Geldstrafen geahndet werden können. Der Schutz personenbezogener Daten ist weltweit ein relevantes Anliegen, wobei die DSGVO als Vorbild für ähnliche Gesetze dient. Datenschutzgesetze zielen darauf ab, den Menschen die […]

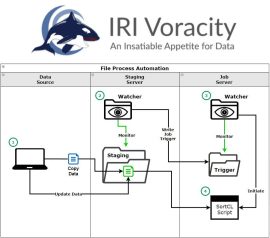

Automatisierung von Datenmanagement: Lösung zum Auslösen von Jobs bei Echtzeit-Änderungen von Daten in relationalen Datenbanktabellen! Das manuelle Auslösen von SortCL-kompatiblen Jobs in IRI Voracity ETL-, IRI CoSort Reporting-, IRI FieldShield Datenmaskierung- oder IRI NextForm-Migrationsszenarien ist in Umgebungen, in denen Daten in Quellen dynamisch hinzugefügt oder geändert werden, weder realistisch noch […]